VPN(虚拟专用网络)详解:原理、隧道技术(三)IPSec配置实例

IPSec配置实例-有公网IP下配置

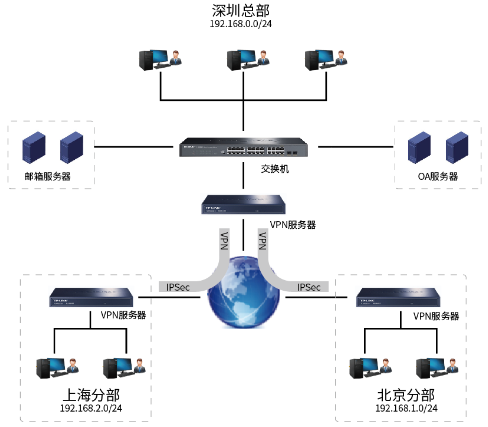

需求介绍: 某公司总公司位于深圳,在北京、上海两地有分公司,现需要组建一个网络,达到三个机构能资源共享(nas,oa办公系统,邮件系统,远程打印等)目的,本文将通过一个实例来展示搭建 IPSec VPN 的解决方案和配置过程。深圳总公司局域网网段为“192.168.0.0/24”, WAN口为公网 IP:183.15.15.15;北京分公司为“192.168.1.0/24”,WAN 口为公网IP:183.15.15.30;上海分公司为“192.168.2.0/24”。拓扑如下:

配置步骤:

1.首先设置深圳总部TL-R483G。假设公网ip已经设置过。配置 IPSec安全策略基本设置:VPN >> IPSec,进 入 IPSec 安全策略标签页,点击<新增>,设 置IPSec安全策略。

说明:

策略名称:设置IPSec安全策略名称。

对端网关:填写对端 IPSec VPN服务器的IP 地址或者域名,此处为北京分公司WAN口 IP 地址183.15.15.30。

绑定接口:从下拉列表中指定本地使用的接口;对端网关设置的"对端网关地址"必须与该接口的IP 地址相同。

本地子网范围:设置本地子网范围,即深圳总公司局域网192.168.0.0 /24。

对端子网范围:设置对端子网范围,即北京分公司局域网192.168.1.0 /24。

预共享密钥:设置IKE 认证的预共享密钥,通信双方的预共享密钥必须相同。

状态:设置勾选启用时,当前策略生效。

配置 IPSec安全策略高级设置:在基本设置完成后,点击<高级设置>,包括两个部分:阶段1 设置和阶段 2 设置。一般地,多端均有公网IP不需要配置高级设置,采用默认值即可。

2.设置北京、上海分公司。假设公网ip均已设置。配置 IPSec安全策略基本设置:VPN >> IPSec,进 入 IPSec 安全策略标签页,点击<新增>,设 置IPSec安全策略。

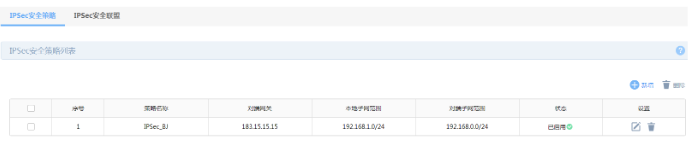

高级设置,采用默认值保持一致即可。配置完成后点击保存,在IPSec安全策略列表中会出现相应条目。

配置完成,IPSec安全联盟建立成功后,可以在IPSec安全联盟中看到相应条目。