VPN(虚拟专用网络)详解:原理、隧道技术(二)

IPSec安全策略

IPSec(IP Security,IP 安全性)是一系列服务和协议的集合,在IP 网络中保护端对端通信的安全性、防止网络攻击。

为了实现安全通信,通信双方的IPSec协议必须协商确定用于编码数据的具体算法、用于理解对方数据格式的安全协议,并通过IKE 交换解密编码数据所需的密钥。

在 IPSec中有两个重要的安全性协议AH(Authentication Header,鉴别首部)和ESP (Encapsulating Security Payload,封装安全性载荷)。AH 协议用于保证数据的完整性,若数据报文在传输过程中被篡改,报文接收方将在完整性验证时丢弃报文;ESP 协议用于数据完整性检查以及数据加密,加密后的报文即使被截取,第三方也难以获取真实信息。

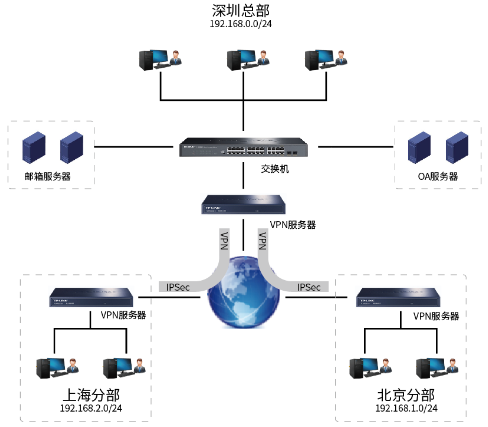

IPSec VPN多用于实现企业站点之间搭建安全的数据传输通道,将接入Internet的企业分支机构与总部网络通过安全隧道互联,实现资源、信息共享。

IKE在 IPsec VPN中,为了保证信息的私密性,通信双方需要使用彼此都知道的信息来对数据进行加密和解密,所以在通信建立之初双方需要协商安全性密钥,这一过程便由IKE(Internet Key Exchange,互联网密钥交换)协议完成。 IKE 其实并非一个单独的协议,而是三个协议的混合体。这三个协议分别是ISAKMP(Internet Security Association and Key Management Protocol,互联网安全性关联和密钥管理协议),该协议为交换密钥和SA(Security Association,安全联盟)协商提供了一个框架;Oakley密钥确定协议,该协议描述了密钥交换的具体机制;SKEME安全密钥交换机制,该协议描述了与Oakley不同的另一种密钥交换机制。整个 IKE 协商过程被分为两个阶段。第一阶段,通信双方将协商交换验证算法、加密算法等安全提议,并建立一个ISAKMP SA,用于在第二阶段中安全交换更多信息。第二阶段,使用第一阶段中建立的ISAKMP SA 为 IPsec的安全性协议协商参数,创建IPsec SA,用于对双方的通信数据进行保护。至此,IKE 协商完毕。

常见的配置参数解读:

策略名称:用户自定义标识

对端网关:设置对端网关,可以填写对端的IP地址或域名,作为响应者的时候可以将对端网关设为“0.0.0.0”, 表示对端地址可以任意。

绑定接口:从下拉列表中指定本地使用的WAN口;

对端网关设置的"对端网关地址"必须与该WAN 口的 IP 地址相同。

本地子网范围设置受保护的数据流的本地子网范围,由IP地址和子网掩码来确定。

对端子网范围设置受保护的数据流的对端子网范围,由IP地址和子网掩码来确定。

在配置IPSec隧道时,对端子网范围(远程网络)和本地子网范围(本地网络)理论上可以一致,但这通常不是推荐的做法,如果两个子网的IP地址范围完全相同,如都是192.168.0.X的网段,那么当尝试通过IPSec隧道通信时,可能会出现路由冲突或地址解析问题。因为相同的IP地址存在于两个不同的物理位置,路由器将无法确定数据包应该发送到哪个网络。这样的配置会大大增加网络管理的复杂度,尤其是在需要进行故障排查或网络变更时。管理员可能难以区分哪些流量属于本地子网,哪些是通过隧道到达的远程子网流量。

预共享密钥对于每对<绑定接口,对端网关>,都必须指定唯一的预共享密钥作为它们之间相互认证的凭证。

<高级设置>,配置更多参数。一般情况,用户不需要配置高级设置,采用默认值多端保持一致即可。如果一端没有公网IP或者多端都没有公网IP,使用nat模式链接的,需要在高级设置中进行配置

配置实例:

有公网IP参考:

VPN(虚拟专用网络)详解:原理、隧道技术(三)IPSec配置实例

无公网IP地址NAT下配置参考: